Diese Anleitung ist absolut Quick&Dirty. Ich habe so lange gesucht bis ich verstanden hatte, wie es geht und es dann auch zum Laufen zu bringen. Aber wenn man sich grob an diese Liste hält, sollte es hinkommen.

Wenn ich Zeit finde, werde ich die Schritte nochmal einzeln erklären

Steps:

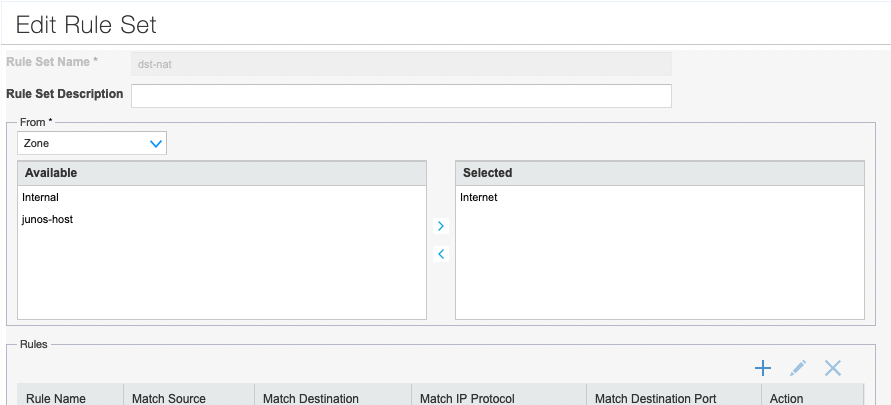

Network->NAT->Destination NAT

Rule-Set erstellen. From Zone „Internal“

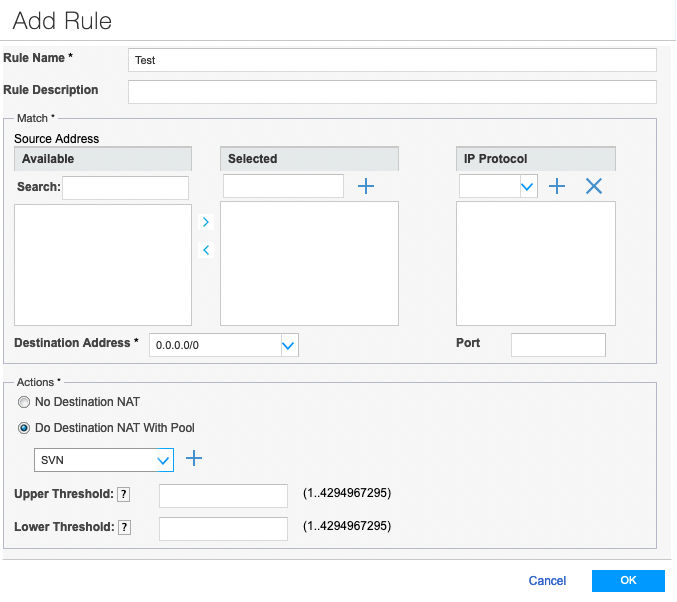

Bei Destination Address „0.0.0.0/0“ eingeben. Das sagt, dass jede IP aus jedem Subnetz erlaubt ist. Hier auch dringend den Port eingeben um den es geht.

Dann einen Destinatination NAT Pool erstellen in dem man auf das „+“ klickt.

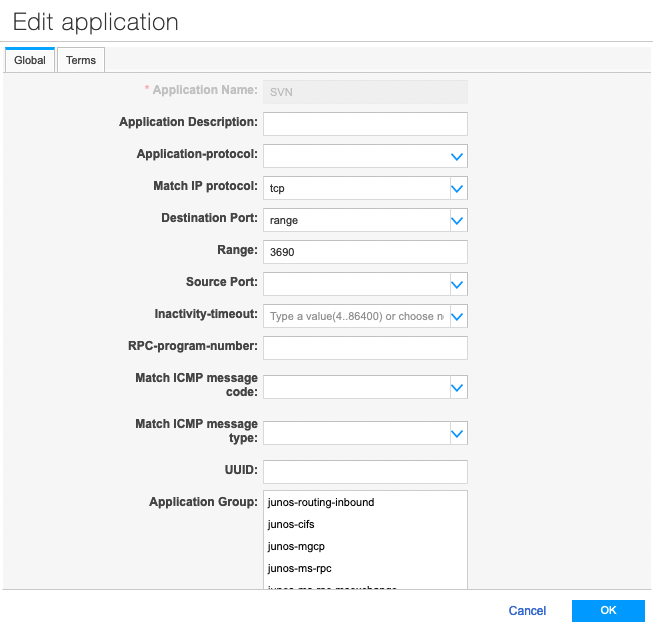

Dann zu „Security Policies & Objects -> Services“ und eine neue Aplikation erstellen

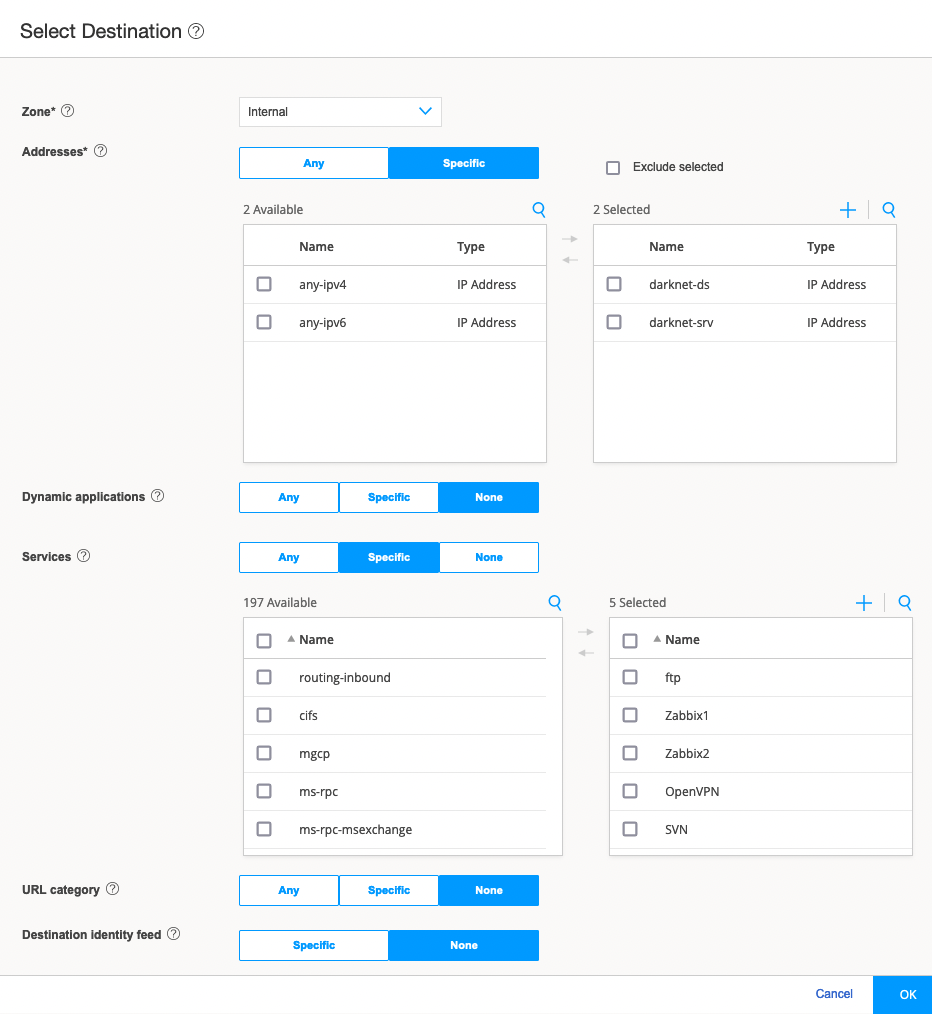

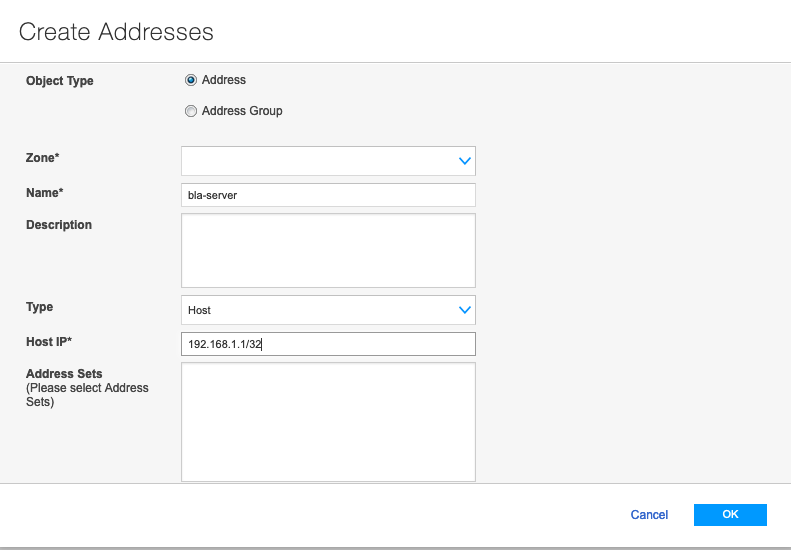

Dann zu „Security Policies & Objects -> Zone Addresses“ und die Zielsysteme einstellen:

Dann zu „Security Policies & Objects -> Security Policy“

Dort eine neue Internet to Internal Regel erstellen:

Dann die Zielsysteme und Applikationen einstellen.